Автор: команда TextMagic

Очень немногие никогда не сталкивались с фишингом. Или думают, что не сталкивались. Столкновение с фишингом может дорого обойтись, например, в 122 000 000 USD оно обошлось двум известным и, по видимому, пытающимся обеспечить свою безопасность американским компаниями, Facebook и Google, за которые крепко взялся гражданин Литвы Эвальдас Римасаускас.

Например только в одном 2020 году, согласно данным Нацбанка, произошло приблизительно 72 тысячи случаев незаконных действий с платежными картами, из них 58% в интернете.

Легче не стало, особенно компаниям

Если в случае атаки на конкретное физическое лицо, оно же одно и страдает, то в случае, если это лицо оказывается слабым звеном в компании, то ущерб несёт вся компания, все её, ни в чем не виноватые, сотрудники.

Причём на фишиговые атаки неадекватно отвечают не какие-нибудь неопытные пользователи, а сотрудники ведущих IT-компаний, для которых забота о безопасности фирмы, и, особенно, её клиентов, является первоочередной задачей.

При этом, большинство фишинговых атак ведётся на руководителей, поскольку они:

имеют более высокий уровень доступа внутри корпоративных сетей и полномочий для осуществления каких-либо действий, что увеличивает прибыльность успешного взлома;

по долгу службы и личным качествам более активно интересуются разными выгодными предложениями;

позволяют себе более независимо вести себя в сетях и игнорировать требования безопасников.

Ловушки для отдельных людей, по большей части, ставятся универсальные и одиночные. В случае же с компаниями фишинг нередко является частью тотальной атаки, осуществляемой целенаправленно и самыми разными способами.

Фишинг осуществляется во всех средствах связи: email, sms, мессенджерах, соцсетях, на других сайтах общения и т.д. Не забыт и старый добрый телефон – тут уже непонятно где кончается фишинг, а начинается классическое мошенничество, известное ещё с позапрошлого века и оснащённое всеми современными технологиями, включая программы подделки голоса.

Методы фишинговых атак постоянно развиваются

Методы фишинговых атак постоянно развиваются, придумываются новые, более изощрённые. Всех их не перечислить, вот некоторые, наиболее характерные для нападений на бизнес:

Подделка под домен. Письмо приходит как бы с родного сайта и с принятым в компании видом адреса, например, имя.фамилия@служба_безопасности-наш-домен.ua. Поэтому, с точки зрения борьбы с фишингом, желательно, чтобы корпоративный домен был ясным, четким и без всяких алиасов.

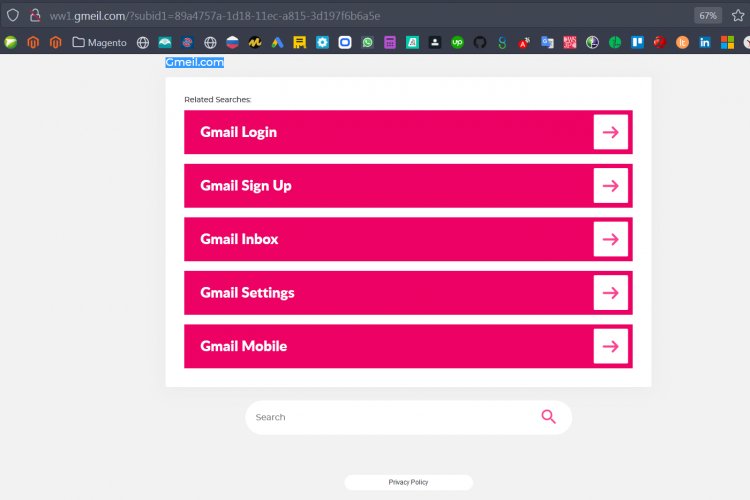

Или же, письма приходят с абсолютно всем знакомых и привычных @gmeil.com., yahooI.com и т.д.

Подделка адреса отправителя. Легко и просто, если у подделываемого домена не включён DMARC/DKIM/SPF , а он сейчас правильно включён у 14% доменов в мире, и на принимающей стороне включена его проверка.

<?php $headers = 'From: p*****@gov.ua' …..; mail($headers, …..); ?>

mail -aFrom: p*****@gov.ua

Подделка под фирму. Сообщение приходит такое же, как обычно присылает известная, пользующаяся доверием в атакуемой компании организация, с теми же словами и выражениями. И адрес отправителя очень похож и вид ссылок тоже. Именно так гражданин Римасаускас поступил с Facebook и Google – он слал им поддельные инвойсы от имени хорошей компании, а на самом деле, от нехорошей, с тем же названием, но зарегистрированной в Литве.

Подделка под конкретную персону. Предполагает тщательный сбор информации об активности и контактах атакуемого в соцсетях. Сообщение приходит от имени друга или подруги, имитируется стиль общения, упоминаются прежние разговоры, общие знакомые и интересующие темы. Это высший пилотаж, охота может продолжаться несколько месяцев.

Звонки по телефону, якобы от имени коллеги и, особенно, руководителя, с психологическим давлением.

«Здравствуйте, я Ваш генеральный директор, я попытался воспользоваться созданным Вами документом на презентации, там ошибка, Вы ставите под сомнение репутацию всей компании, срочно сообщите, как от Вашего имени войти в корпоративную сеть, что бы я сам мог немедленно всё исправить».

Ну как тут отказать. Любой голос, особенно не самого близкого человека, можно легко подделать.

Подделка под ссылку - махинации с кодом сообщения, приводящие к тому, что ссылка приводит не туда, куда она ведёт. Причём исключительно во время, проходящее с момента первого открытия письма, до момента перехода на поддельную страницу и кражи ею данных, что позволяет обманывать защиту почтовых серверов и успешно заметать следы.

Подделка логотипа и дизайна, путём несанкционированного копирования элементов официальных сайтов, а в наиболее изощрённой форме - с обманом средств обнаружения подделок логотипов путём незначительного, незаметного глазу, изменения, например, тегов цветов, на 1-2 градации.

Использование популярного ресурса - размещение средств кражи данных на известных ресурсах и сервисах, облачных хранилищах и репозиториях. Ссылки на такие места обычно не блокируются автоматическими средствами защиты и вызывают больше доверие у жертв. Средства кражи данных при этом могут быть самыми незамысловатыми и прямолинейными: пройдите опрос, заполните анкету, отредактируйте документ и т.д.

Фарминг - внедрение в устройство жертвы вируса, который переопределяет адреса сайтов в кэше DNS на локальной машине, что открывает широчайшие перспективы направления даже самого осторожного пользователя в очень опасные места.

Давление эмоциями. Спасите бедного кота / больного ребёнка / голодающую старушку / умирающую планету / борца за свободу / жертву полиции / себя от мошенников – перейдите по ссылке – перечислите хоть бы 1$ - введите данные карты.

Подделка под событие. Например, письма от регистратора с предложением оплатить заканчивающийся домен, рассылаемые тем, у кого действительно в ближайшее время заканчивается срок регистрации.

Естественно, все перечисленные методы комбинируются. Вполне возможно, что данные будут украдены по частям, говоря упрощённо, одним способом логин, другим пароль.

Прорыв обороны в одном месте приводит к массированной атаке на компанию - используются уже взломанные настоящие адреса и уже украденные данные. Приходят письма с реальных и знакомых адресов или сообщения в корпоративных мессенджерах – с просьбой или указанием что-то куда-то сообщить или просто перечислить денежные средства.

Такой многоступенчатостью нападение на компанию выгодно, для злоумышленника, отличается от атаки на отдельного человека, вредоносное действие осуществляется разными людьми, понемногу и постепенно, что сильно снижает защитные рефлексы.

Что можно сделать

«Полностью уничтожить фишинг в обозримом будущем вряд ли получится: человеческая лень, доверчивость и жадность тому виной.» (со статьи 7 базовых правил защиты от фишинга)

Как помочь людям минимизировать последствия их лени, доверчивости и жадности. Только с помощью автоматизации, обучение и убеждение не помогает.

Соответственно, направления создания автоматизированной защиты от фишинга:

Коммерческие антивирусные системы.

Даже простые и всем известные антивирусы вроде Norton AntiVirus очень помогают от фишинга. Прежде всего тем, что своим присутствием напоминают пользователю о необходимости быть начеку. Также могут предотвратить не слишком хитрую атаку. Также могут сами собирать ваши данные, для последующей продажи кому попало.

DMARC/DKIM/SPF

Не поленитесь, пропишите защитные записи для своего домена. Это спасёт мир от поддельной почты, а вас от претензий и забанивания спам-фильтрами. Без защиты DMARC/DKIM/SPF злоумышленники могут отправлять электронные письма под видом исходящих с почтовых ящиков вашего домена, как только они этого захотят. А также включите эту проверку для ВХОДЯЩЕЙ почты, если у Вас собственный почтовый сервер, или, на всякий случай, проверьте, сделал ли это Ваш хостер, если Вы пользуетесь его почтовым сервером.

Https.

Просто заблокируйте весь http-интернет, сейчас любой приличный сайт работает исключительно по защищённому протоколу. Очень простая и эффективная защита от самых простых методов фишинга. Все идёт к тому, что http вообще перестанет использоваться, останется один https. Методов блокировки http много разных, сейчас уже проще всего воспользоваться функциями браузеров.

Двухфакторная идентификация

Двухфакторная идентификация делает неавторизированный доступ при помощи фишинга очень затруднительным, поскольку кроме логина и пароля надо украсть одновременно ещё что-нибудь, например, телефон или палец, а это не так легко.

Контроль входящей почты с:

анализом текстов писем, в том числе передаваемых в графическом виде, т.е. на вложенных изображениях

оценкой репутации адресов отправителя

анализом указанных в письме ссылок, с проверкой доменов на аутентичность

открытием вложений в защищённой среде

мгновенной блокировкой отправителя фишингового сообщения и всего его домена

машинным обучением всему этому

Для контроля почты существует множество готовых решений, например: Graphus, Cisco ESA, Proofpoint, Symantec ES и, приз за лучшее название, AbnormalSecurity.

Сервисы защиты брендов.

Вещь не только сама по себе полезная в бизнесе, но и позволяющая отследить появление фишинговых доменов на критичных для компании направлениях: её собственного домена, доменов банков и основных контрагентов. Используемый для онлайн защиты брендов софт достаточно прост, собственно вся задача сводится к поиску похожих названий. Поэтому услуга предлагается очень много кем, например: CSC, SGS, Corsearch, OpSec и т.д. и т.п. Удаление подозрительного домена может оказаться сложной и дорогой процедурой, заблокировать доступ к нему сотрудникам компании гораздо проще.

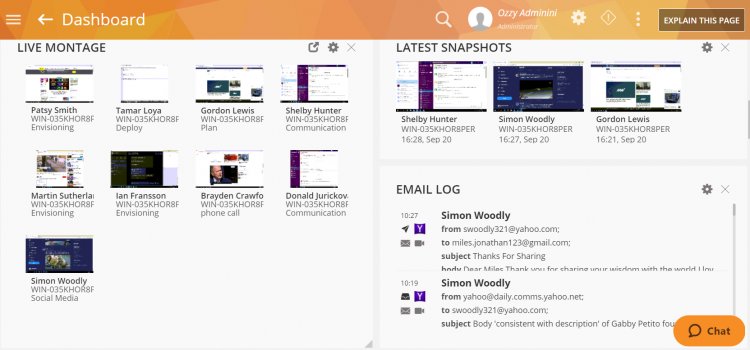

Мониторинг действий работника.

Это легально и общепринято, такие настали времена.

В реальном времени отслеживается все, что делает тот или иной сотрудник: посещаемые сайты, запущенные приложения, переписка. Можно наблюдать, как в этот самый момент нажимается фишинговая ссылка и к чему это приводит.

Средства анализа поведения сайта

(не на сайте, а сайта), т.е. того, что сайт, (а не пользователь) пытается сделать при заходе на него, на сайт, пользователем. Простая попытка внедрить вирус, по идее, должна пресекается обычными антивирусами. Более же сложные махинации пока что трудно поддаются машинному анализу, поэтому, в основном, ставка в борьбе с мошенничеством все ещё делается на человека, хотя работы по автоматизации этого процесса ведутся уже давно и есть много теоретических разработок, вот, например.

Автоматическая ответная реакция

На целенаправленную попытку фишинга, не в том смысле, что её выполнит за вас автоматизированная система, а в том, что нижеуказанные действия должны производиться на автомате, без лени и проволочек, поскольку обнаруженный случай может оказаться далеко не первым:

сканирование всего, что только можно, всем, чем только можно;

после того, как придёт уверенность в том, что беда прошла стороной – смена паролей;

информирование сотрудников о произошедшем, в целях обучения и дисциплинирования, в доступной форме, с красочным описанием возможных последствий;

Также можно добавить к защитным мерам постоянное информирование сотрудников о положении дел с кибербезопасностью в компании, путём постоянной рассылки по почте или в месенджерах, страницы на корпоративном сайте или в соцсетях.

В кибервойне все средства хороши. А война идёт настоящая, за огромные деньги, вот здесь утверждается, что ущерб от киберпреступности стоил компаниям более 25 миллиардов долларов с 2015 года.

В заключении хочется выразить наше личное мнение – Email как средство деловой коммуникации устарел, он не отвечает ни современным требованиям к безопасности, ни своему назначению, а именно – быстро и просто связывать людей для выполнения какой-нибудь полезной работы. Мессенджеры сейчас работают гораздо эффективнее и несколько безопасней, чем Email, хотя фишинга полно и в них.

0 комментариев

Добавить комментарий