Сьогодні компанії, що прагнуть оптимізації ключових бізнес-процесів, роблять основну ставку на цифрову трансформацію бізнесу. Згідно останніх даних опитування Tech Pro Research лише минулого року 70% організацій дотримувались стратегії цифрової трансформації або вже розробляли її.

Але чому саме в останні роки цифрова трансформація стала необхідністю для багатьох підприємств. Як вирішити проблеми в системі безпеки під час цифрової трансформації вашого бізнесу розповів Олег Дячук, CSO компанії Infopulse.

Технологічний прогрес і потреби клієнтів, що постійно змінюються, посилюють тиск на компанії, які мають застарілі системи і процеси. Більше того, відповідно до недавніх досліджень, підприємства, що зволікають із впровадженням цифрових трансформацій, змушені будуть поступитися своєю сферою впливу іншим конкурентним компаніям, які вже «народжені цифровими».

Науковці з Гарвардської школи бізнесу дослідили це питання ще глибше і визначили, наскільки збільшився розрив між лідерами та аутсайдерами цифрового світу останнім часом:

- Лідери отримують 3-річну середню валову маржу в розмірі 55% проти 37%, яку отримують аутсайдери.

- Лідери заробляють на 16% більше у порівнянні з 11% та забезпечують собі середній чистий дохід у розмірі 11% у порівнянні з 7% аутсайдерів.

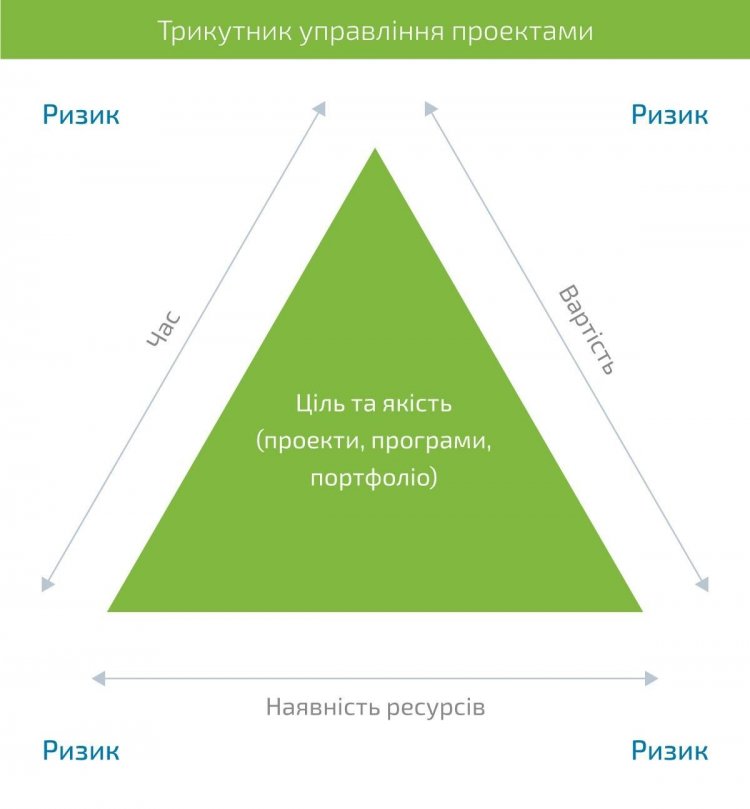

Ця гонка жорстка, і багато керівників покладаються на швидкість впровадження нових рішень, щоб швидше почати отримувати переваги. Однак, схоже, що занадто старанні лідери забувають про добре відомий трикутник управління проектами:

Існує думка, що аутсайдери вкладають більше грошей у проблемну сферу, але дослідження Гарвардської школи бізнесу показали, що лідери та аутсайдери мають схожі ІТ-бюджети: 3,5% проти 3,2%.

Зрозуміло, що компроміси досягаються за рахунок інших сфер компанії і найчастіше нехтують саме кібербезпекою. Аналітична компанія Gartner опублікувала вражаючий прогноз: у 2020 році 60% цифрового бізнесу зазнає серйозних збоїв через нездатність спеціалістів компанії з інформаційної безпеки попередити можливі ризики.

Отже, настав час приділити більше уваги тим ключовим проблемам кібербезпеки, які нещодавно виникли та які необхідно вирішити в рамках цифрових змін, що зараз відбуваються.

Загроза: Розвиток розподіленої інфраструктури

Налаштування гібридної хмари, мікросервісна архітектура, багатохмарні портфоліо, сховище даних у хмарі – все це ключові елементи цифрової трансформації. Такі поширені екосистеми також збільшують кількість цифрових засобів захисту, які необхідно встановити для забезпечення максимальної безпеки на всіх можливих поверхнях атак. Наприклад, вірогідність порушення прав даних користувачів гібридних хмар була вдвічі вищою за останні 12 місяців.

Більше того, підприємствам потрібно буде враховувати можливі ризики внаслідок використання технологій та ресурсів, які їм не належать або які вони не контролюють повністю. Це означає, що потрібно впевнитися в наступному:

- Чи зберігаються важливі бізнес-дані у відповідності до правил та норм?

- Чи виконані усі вимоги безпеки у хмарі?

- Чи проводяться регулярні тести на проникнення з метою захисту від нових загроз?

Протидія: перехід від DevOps до DevSecOps

DevSecOps означає впровадження підходу «безпека у процесі розробки» до вашого конвеєра (pipeline) безперервної інтеграції (CI) та безперервної доставки (CD) програмного забезпечення, що розробляється.

Парадигма захисту під час розробки базується на наступних 10 принципах:

- Мінімізація поверхні атаки. Додаючи нові функції, завжди аналізуйте, як вони впливатимуть на загальну безпеку продукту та які механізми можна додати, щоб мінімізувати ризик.

- Безпечні типові налаштування. Підвищена безпека повинна бути для користувачів режимом за замовчуванням. Однак, їм можна надати контроль над можливістю зниження вимог до їх безпеки, одночасно інформуючи про можливі ризики та наслідки таких дій.

- Мінімальні повноваження. Кожному обліковому запису потрібно надати мінімальні повноваження, необхідні для ведення їх бізнес-діяльності.

- Розмежування обов’язків. Дотримуйтесь системи створення та використання різних груп користувачів відповідно до їх обов’язків.

- Багаторівневий захист. Один рівень контролю — це добре, але більше рівнів контролю, які дозволяють боротися з ризиками більш диверсифіковано, ще краще. Чим ефективніше побудована структура ваших рівнів безпеки, тим складніше порушнику використовувати вразливості системи, навіть якщо вони є.

- Мінімізація негативного впливу збоїв у системі. Програмне забезпечення може мати помилки, які будуть приводити до збоїв у його роботі. Але ваша робота – гарантувати, що ці збої в системі не будь використані зловмисниками.

- Прозорий процес співпраці зі сторонніми компаніям. Використання послуг сторонніх провайдерів часто є бізнес-необхідністю. Але для безпечної співпраці та захисту критичної інформації ваших клієнтів, необхідно запровадити прозорий процес взаємодії з такими провайдерами, що базується на кращих світових практиках та підходах до аутсорсингу.

- Вибір простого та ефективного рішення. Бажано уникати використання надмірно складних підходів та застосування зайвих функцій, коли є більш прості та ефективні рішення.

- Аудит інформаційної безпеки. Забезпечте реєстрацію та аналіз всіх важливих подій, що стосуються безпеки системи.

- Не покладайтеся на приховання факту наявності вразливостей. Приховати щось іноді важко, а от розкрити приховані вразливості буває набагато простіше, особливо для досвідченого зловмисника, який пробує проникнути до системи.

Врешті-решт, постійно перевіряйте ваші системи на наявність критичних вразливостей безпеки та вчасно усувайте їх. Eoin Woods у своєму виступі на ACCU 2019 надає ще глибший аналіз сучасних підходів до створення систем захисту.

Загроза: Збільшення кількості правил захисту даних клієнтів

Добре відомий європейський Загальний регламент про захист даних (GDPR) – це нормативний документ, якого потрібно дотримуватись не тільки організаціям-резидентам ЕС, а й українським компаніям, що здійснюють свою діяльність в Європейському Союзі.

Зокрема, визначено наступні випадки, коли дія регламенту поширюється на ваш бізнес:

- Ваша компанія має співробітників-резидентів ЄС;

- Компанію було засновано в ЄС. Частина її діяльності – це обробка персональних даних, незалежно від місця, де вони обробляються;

- Компанію було створено за межами ЄС, але ви пропонуєте товари чи послуги громадянам на території ЄС;

- Компанія здійснює маркетингові дослідження та моніторинг поведінки громадян ЄС.

В Україні безпеку персональних даних юридичних та фізичних осіб гарантує Закон України «Про захист персональних даних» від 01.01.2011 року.

Дотримання нормативних актів з захисту даних стало складною і дорогою сферою для бізнесу, особливо для тих, хто прагне впровадити нові технологічні рішення для клієнтів. Однак загальний регламент ЄС про захист персональних даних та положення інших нормативних документів не повинен розглядатися як суттєва перешкода цифровим трансформаціям. Навпаки, вони можуть виявитися прихованою можливістю завоювання нових клієнтів для вашої компанії.

Приблизно 80% ІТ-фахівців та експертів з управління даними погоджуються з тим, що більш жорсткі правила управління даними згодом принесуть користь їхнім компаніям. Ось чому:

Однією з вимог GDPR для бізнесу є «ведення детального обліку обробки всіх даних та усіх операцій». Усунення ізольованості окремих бізнес-процесів та їх краще розуміння є однією з ключових причин, через які компанії здійснюють цифрову трансформацію. Але щоб стати компанією, що покладається на актуальні дані, вашому підприємству потрібно буде визначити, де зберігаються різні дані; хто має доступ до них та як саме їх використовують (чи ні).

Зокрема, ця вимога може бути значним поштовхом для переходу від використання сховища неструктурованих даних (Data Lake) до більш збалансованого та ефективного підходу управління ними, що надасть можливість:

- Обробляти та переносити дані у межах підприємства більш гнучким способом;

- Збирати та використовувати лише ті дані, які потрібні вашому бізнесу;

- Уникати накопичення великих обсягів даних та зменшувати вартість їх зберігання;

- Забезпечити вдосконалення практик щодо безпеки даних для різних типів даних клієнтів.

Висновок: більшість законів та нормативних актів про конфіденційність даних клієнтів не перешкоджають компаніям використовувати такі дані самі по собі. Регулятори не забороняють аналітику, інновації тощо. Вони просто підштовхують компанії до використання їх безпечним, прозорим та збалансованим способом. Таким чином, під час цифрових трансформацій необхідно використовувати новітні найкращі практики безпеки та інноваційні підходи.

Протидія: впроваджуйте рішення з контролю за дотриманням нормативних актів

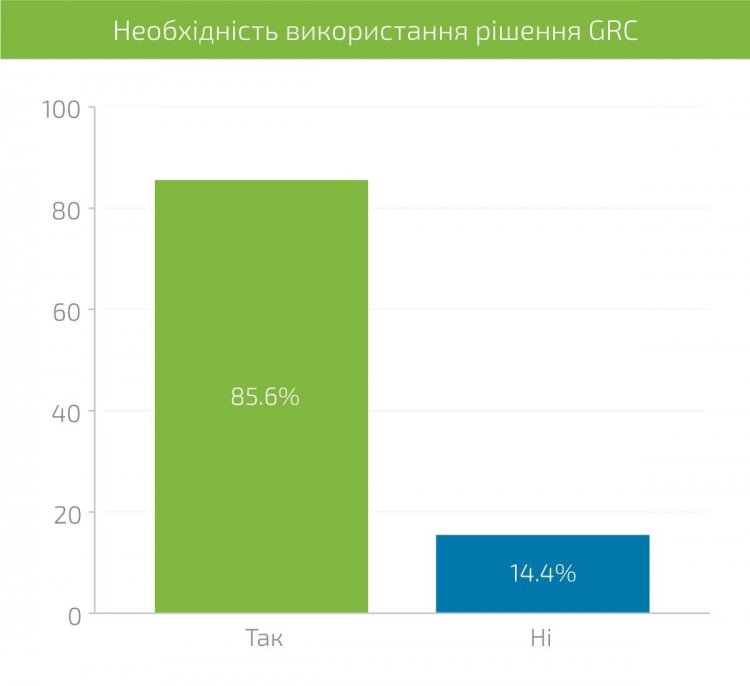

Основна мета програмного забезпечення з управління ризиками та дотримання нормативних актів (GRC) (або будь-якого з його модулів) – автоматизувати більшість робочих процесів, пов’язаних із звітуванням, моніторингом та документообігом.

Нормативні акти продовжують розширюватися та збільшуватися в кількості. Таким чином, щоб використовувати інновації, дотримуючись нормативних вимог, вам потрібно буде швидко реагувати на нові вимоги. Програмне забезпечення з дотриманням вимог нормативних актів може вам допомогти у цьому.

Сучасні рішення підтримки відповідності нормативним документам та рекомендаціям сприяють впровадженню найбільш актуальних вимог щодо безпеки та конфіденційності даних як для організації і в цілому, так і для її окремої системи або активу. Такі рішення будуються на основі найкращих практик з безпеки. Крім того, завдяки ним ви можете отримати в режимі реального часу дані про поточний стан відповідності нормативним актам та відстежувати його прогрес.

Деякі GRC рішення також орієнтовані на зменшення ризиків організацій та містять такі важливі функції, як:

- Моделювання загроз та системи захисту;

- Моделювання системи безпеки;

- Оцінка рівня захищеності системи;

- Перевірка відповідності системи нормативним актам, що регулюють певну галузь, наприклад, таких як ISO 27001, ISO 27002, ISO 22301.

На завершення

Цифрова трансформація бізнесу — складний процес. Згідно з минулорічними результатами опитування McKinsey, лише 14% керівників компаній заявили, що їхні зусилля щодо цифрової трансформації призвели до стабільного покращення продуктивності. Тільки щасливим 3% вдалося досягти повного успіху в реалізації подальших змін.

Безпека та дотримання вимог нормативних актів — це два основних компоненти для того, щоб ваша стратегія не зазнала невдач. Це означає перехід на нову парадигму інформаційної безпеки, яка буде включати наступне:

- Застосування сучасних концепцій управління безпекою даних (DSGF);

- Впровадження практик DevSecOps;

- Впровадження безпечного життєвого циклу розробки програмного забезпечення (Secure SDLC);

- Застосування нових рішень аутентифікації без використання пароля.

Джерело: AIN.UA

0 комментариев

Добавить комментарий