2 сентября стало известно, что один из крупнейших украинских IT-аутсорсеров — компания SoftServe — подверглась хакерской атаке, в результате которой несколько сервисов компании перестали работать. И хотя в компании сообщили, что данные клиентов не пострадали, уже на следующий день в сети появились репозитории проектов, которые SoftServe, судя по всему, разрабатывала для своих клиентов. Как сообщает AIN, 16 сентября опубликовали новый слив. На этот раз, помимо клиентских данных, еще и персональные данные около 200 человек — вероятно, сотрудников SoftServe. В компании сообщили, что это — не новая утечка, а данные, похищенные в прошлый раз.

Что случилось

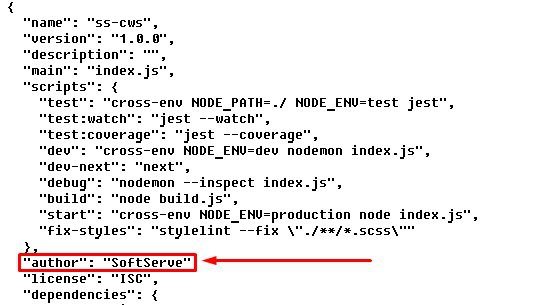

После первого слива SoftServe не подтвердила и не опровергла подлинность первой утечки. В компании сообщили, что проводят внутреннее расследование. Однако, в репозиториях обнаружили строчку, которая подтверждает, что разработки действительно утекли из SoftServe:

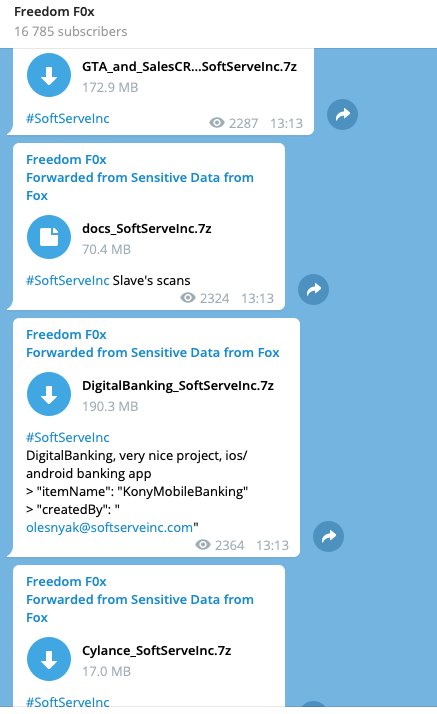

Тем временем в сеть попал новый архив данных. В нем — ранее не публиковавшиеся разработки для клиентов, а еще — база скан-копий внутренних и заграничных паспортов: возможно, сотрудников SoftServe. Об этом сообщает Telegram-канал DC8044 F33d со ссылкой на российского хакера под ником Freedom F0x. По предварительным оценкам, скомпрометированы личные данные более 200 человек.

В слитом архиве действительно содержатся сканы паспортов украинцев и граждан других стран Восточной Европы. Пока не известно, действительно ли это сотрудники SoftServe. На это намекает лишь название архива.

Что касается клиентских разработок, среди репозиториев, слитых 16 сентября: банковские приложения, части кода CRM-систем, а также разработки для антивируса Cylance.

По словам хакера, которого цитирует @DC8044 F33d, это еще не все: в рамках атаки утекло больше данных, чем было опубликовано на сегодня.

Комментарий SoftServe

В компании подтвердили, что данные слиты в результате атаки на SoftServe от 1 сентября. В компании ожидают, что хакеры потребуют выкуп. Компания продолжает расследование.

«1 сентября произошла атака. Те данные, которые были опубликованы сегодня, 16 сентября, являются следствием того же инцидента. То есть новой утечки данных не было. Это распространенная тактика в подобных случаях, цель которой запугать, чтобы требовать выкуп, — заявили AIN.UA компании.

Как отмечалось ранее, системы SoftServe локализовали атаку и наша команда по информационной безопасности прибегла к мгновенным действиям, чтобы восстановить работу системы. В этой, как и любой другой ситуации, безопасность наших клиентов и работников остается нашим приоритетом. Сейчас третья сторона проводит комплексное независимое расследование этого инцидента».

Егор Папышев, консультант по кибербезопасности прокомментировал, как такое могло произойти с IT-компанией, в штате которой работает немало опытных cybersecurity-специалистов, кому это могло быть нужно и как хакеры получили доступ к столь чувствительным данным:

Я считаю, что есть две наиболее вероятные версии ответа на вопрос, кто и зачем мог взломать SoftServe. Они в равной степени имеют право на жизнь. Это реализация заказа конкурирующей компании, при котором колоссальный удар по репутации топит упомянутую компанию. Либо действия мотивированной группы киберкриминала, задача которой — получение материального вознаграждения путем шантажа.

В пользу второй версии говорит тот факт, что хакеры сливают полученные данные порциями, — выглядит, будто на фоне происходит некий торг с представителями самой компании. И в той и в другой версии есть место для инсайдера, который мог помочь хакерам найти удачный вектор для реализации кибератаки.

В штате сотрудников SoftServe действительно есть высококвалифицированные специалисты по кибербезопасности. Но эти люди, насколько мне известно, в первую очередь задейстованы в работе над внешними проектами. Я не знаю, кто отвечал за безопасность IT-инфраструктуры, но по словам самих работников, эта безопасность была построена из рук вон плохо. И об этом неоднократно докладывали руководству.

Сотрудники прямо говорят о том, что успешная кибератака оказалась вполне ожидаемой, чуть ли не закономерной историей, учитывая далекие от best practices подходы к построению защищенных систем.

Со стороны тяжело судить о сложности атаки и том векторе (или векторах), который был использован для ее реализации. Судя по всему, сама атака была комплексной.

- Во-первых, она обстоятельно готовилась, в том числе было подобрано удачное для активной фазы время.

- Во-вторых, украли значительный массив разношерстных данных: разработки компании для разных клиентов, персональные данные самих сотрудников — вряд ли все это хранилось в одном месте.

- В-третьих, кражу информации прикрыли работой шифровальщика, выведя из строя ряд сервисов, таких как корпоративная почта, например.

Атака могла длиться от нескольких часов до недель. Практика подобных кейсов, связанных с активностью APT-групп (Advanced Persistent Threat, постоянные угрозы повышенной сложности — ред.) показывает, что хакеры могут присутствовать в сети компании до нескольких месяцев, подготавливая результирующую фазу атаки. Ответы должно дать соответствующее расследование.

Если в самом начале можно было говорить об информационном вбросе против SoftServe, то сегодня все больше подтверждений находит версия состоявшейся успешной кибератаки.

Даже поверхностный анализ опубликованных данных, и найденные в этих данных артефакты, указывают на их принадлежность к служебной информации компании, ее разработкам и другой чувствительной информации, которая не могла присутствовать в публичном доступе.

0 комментариев

Добавить комментарий